Last Updated on 16/02/2025 by administrator

Proxmox – jak převést neprivilegovaný na privilegovaný LXC

Proxmox – jak převést neprivilegovaný na privilegovaný LXC

Motivace:

Tento článek popisuje postup, jak převést již vytvořený LXC kontejner z neprivilegovaného na privilegovaný.

Neprivilegovaný kontejner

Neprivilegovaný kontejner (také známý jako LXC 2.0) je kontejner s omezeným přístupem k systémovým zdrojům hostitelského systému. Tyto kontejnery se chovají jako samostatné operační systémy s vlastními procesy a soubory. Neprivilegované kontejnery se často používají jako bezpečný prostor pro spuštění aplikací, které nejsou důvěryhodné nebo které by mohly poškodit hostitelský systém.

V závislosti na potřebách a požadavcích na vaše prostředí můžete volit mezi privilegovanými a neprivilegovanými kontejnery. Obecně platí, že neprivilegované kontejnery jsou bezpečnější, ale mohou mít omezené funkce, zatímco privilegované kontejnery nabízejí více možností, ale mohou být méně bezpečné.

Mezi výhody patří:

- Snadná správa a využití prostředků – Neprivilegované kontejnery využívají stejné jádro operačního systému jako hostitelský server, což usnadňuje správu a optimalizaci využití systémových prostředků.

- Větší bezpečnost – Neprivilegované kontejnery mají omezený přístup k hostitelskému serveru, což může snížit riziko útoku na hostitelský systém.

- Vyšší Rychlost – Neprivilegované kontejnery jsou běžně rychlejší než privilegované kontejnery, protože nepotřebují emulovat hardwarové prostředí.

- Snadná migrace – Neprivilegované kontejnery jsou snadno přenosné a mohou být snadno migrovány na jiné servery.

Privilegovaný kontejner:

Privilegovaný kontejner (také známý jako LXC 1.0) má plný přístup k systémovým zdrojům hostitelského systému, včetně kernelu, sítě a hardware. Tyto kontejnery mohou spustit jakýkoliv software, včetně náročných aplikací a operačních systémů. Privilegované kontejnery jsou vhodné pro vývoj a testování aplikací, které vyžadují plný přístup k systémovým zdrojům.

Mezi výhody patří:

- Přístup k jádru: Kontejner má přístup k jádru hostitelského systému, což mu umožňuje spouštět aplikace, které vyžadují přímý přístup k hardwaru.

- Vyšší výkon: Vzhledem k tomu, že privilegovaný kontejner má větší přístup k prostředkům hostitelského systému, může poskytnout vyšší výkon pro aplikace spuštěné uvnitř.

- Lepší izolace: Ačkoli privilegovaný kontejner má větší přístup k hostitelskému systému, stále poskytuje izolaci pro aplikace spuštěné uvnitř. To umožňuje snadnější správu a údržbu celého systému.

OS:

Implementace byla prakticky prováděna na open-source platformě Proxmox verze 7.3-6.

Implementace – jak převést neprivilegovaný na privilegovaný LXC:

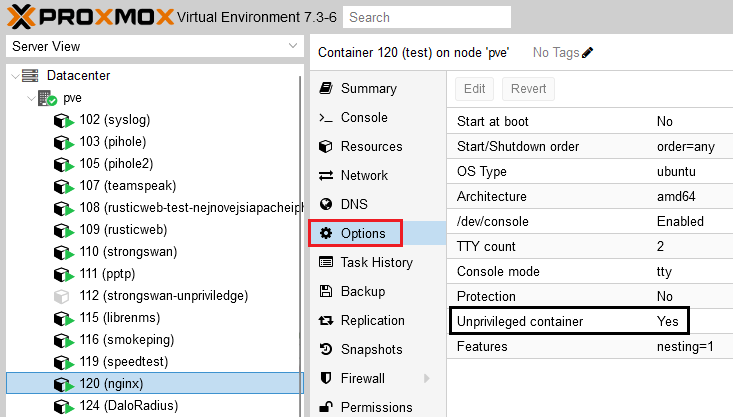

Z obrázku níže lze vidět, že Unprivileged container je nastaven na YES, což značí, že tento kontejner je nyní neprivilegovaný:

V tomto příkladu bude převeden neprivilegovaný kontejner CT 120 na privilegovaný.

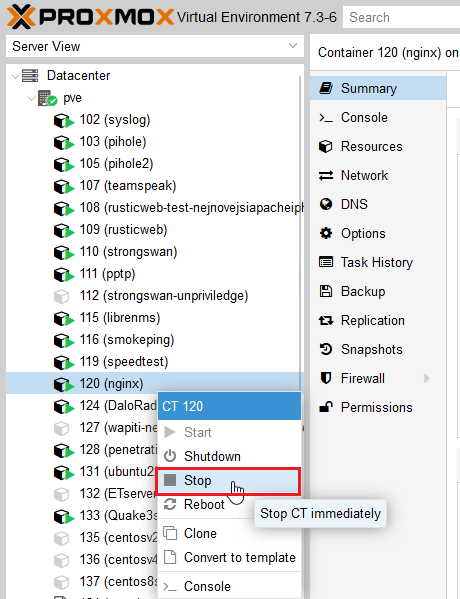

Nejdřív je potřeba stopnout CT 120:

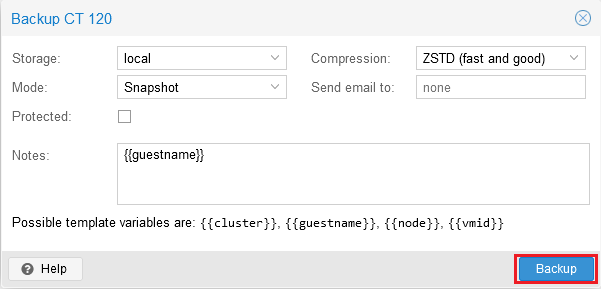

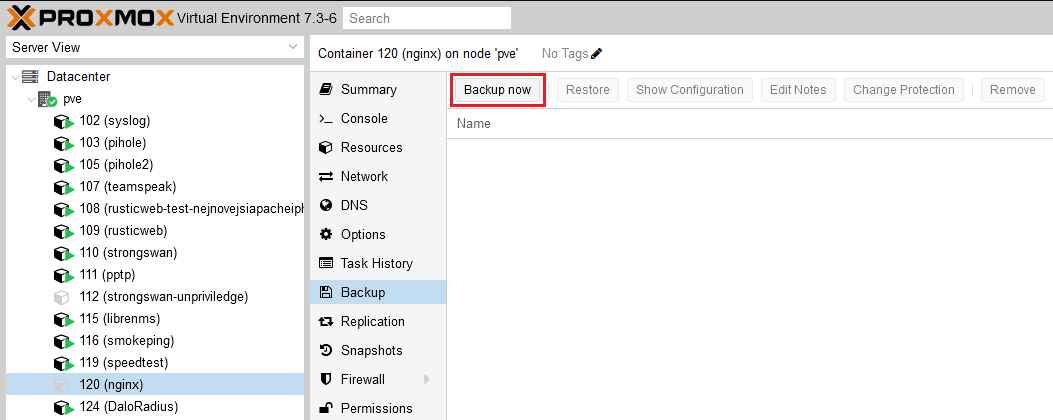

Je potřeba provést zálohu kontejneru kliknutím na Backup > Backup now:

Všechny parametry je možné nechat v defaultním nastavení a kliknout na Backup. Tímto dojde k záloze kontejneru CT 120:

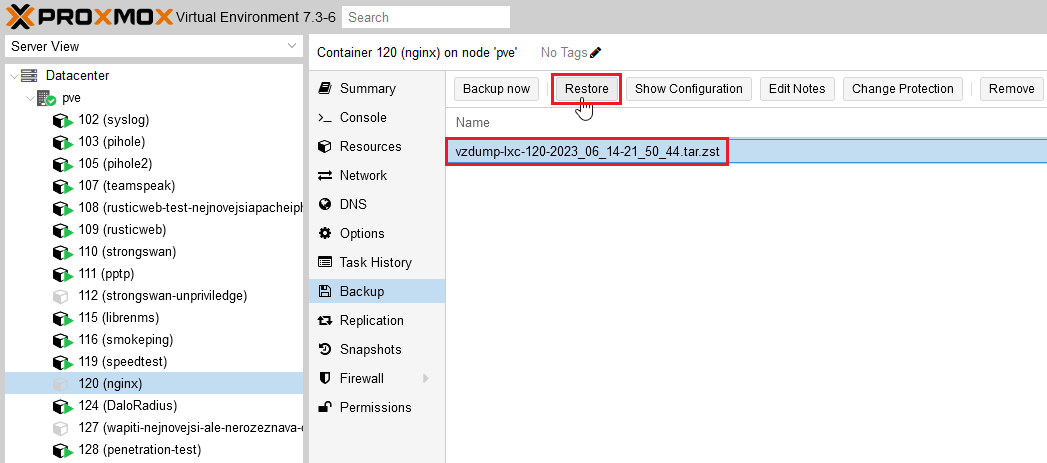

Po úspěšné záloze CT 120, tuto zálohu označit a kliknout na Restore:

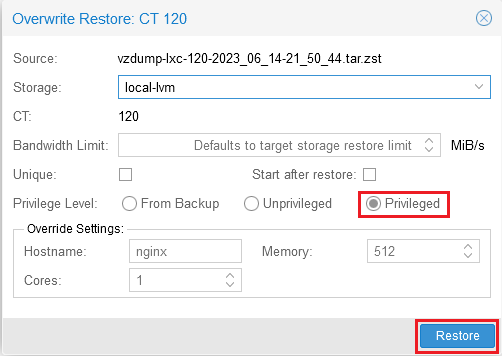

Aby se kontejner převedl na privilegovaná kliknout na Privileged a následně na Restore:

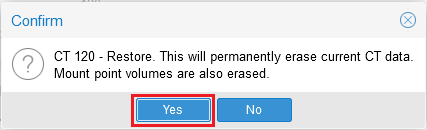

Původní kontejner CT 120 bude přepsán kliknutím na Yes. Dojde tak k obnovení z námi vytvořené zálohy:

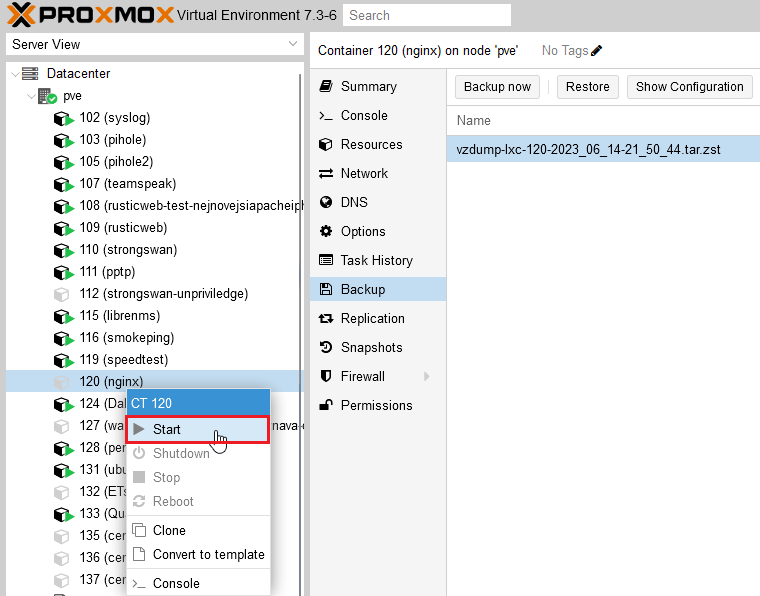

Nyní je možné kontejner CT 120 spustit kliknutím na Start:

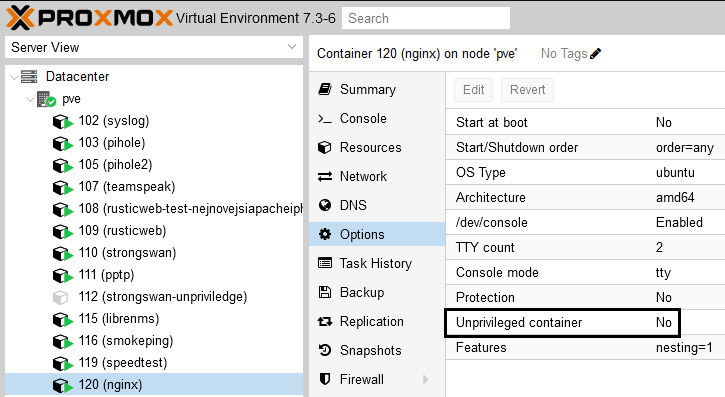

Pro ověření v Options lze vidět, že Unprivileged container je nastaven na NO, což značí, že tento kontejner je nyní privilegovaný.